[Penjelasan] White Hat vs Black Hat – Apa Bedanya?

Penjelasan White Hat Vs Black Hat Apa Bedanya

Saat menghadapi semua jenis saluran peretasan, orang selalu bingung apa yang harus dilakukan. Misalnya, apakah Anda tahu sesuatu tentang White Hat dan Black Hat? Mereka bukan sesuatu tentang dekorasi kain tetapi teknologi informasi. Untuk informasi lebih lanjut, artikel tentang White hat vs Black Hat di Situs MiniTool akan mengungkapkannya.

Pertama-tama, apakah White Hat atau Black Hat, keduanya digunakan untuk mengklasifikasikan peretas, yang terinspirasi oleh film-film Barat awal, di mana para pahlawan dapat diidentifikasi dengan topi putih yang mereka kenakan dan penjahat dengan topi hitam mereka.

Oleh karena itu, Anda dapat dengan mudah mengetahui bahwa tidak semua peretas dianggap sebagai musuh jahat. Kategori utama untuk peretas diklasifikasikan menjadi tiga jenis – Peretas White Hat, Peretas Black Hat, dan Peretas Gray Hat, dari mana Anda juga dapat membedakan berdasarkan motif mereka – Peretas etis, Peretas jahat, dan peretas tidak jahat tetapi tidak selalu etis.

Oleh karena itu, untuk mengetahui perbedaan antara White Hat dan Black Hat, Anda bisa mulai dari definisi dan prinsip kerjanya.

Apa Itu Topi Putih?

Istilah dunia maya – Peretas White Hat mengacu pada pemrogram yang mengambil posisi sebagai peretas dan menyerang sistemnya sendiri untuk memeriksa kerentanan keamanan. Mereka melakukannya dengan cara yang sama seperti yang digunakan peretas (biasa disebut sebagai peretas Black Hat) untuk mengganggu serangan, tetapi mereka melakukannya untuk menjaga keamanan.

Mereka biasanya memiliki keahlian yang sangat terampil dan pengetahuan profesional untuk menemukan kerentanan dalam suatu sistem tetapi berbeda dari hacker Black Hat, mereka berwenang atau bersertifikat untuk meretas jaringan organisasi dan sistem komputer sehingga kelemahan dalam sistem keamanan dapat diungkapkan dan mereka dapat untuk menemukan cara mereka melindungi mereka dari serangan eksternal dan pelanggaran data.

Banyak perusahaan dan pemerintah sedang sekarat bagi para profesional untuk meningkatkan tembok pertahanan mereka. Peretas White Hat sering mendapatkan bayaran tinggi dan mereka juga dapat bekerja untuk kepentingan pribadi.

Apa Itu Topi Hitam?

Peretas Black Hat sering menggunakan keahlian mereka untuk mencuri sumber daya orang lain di jaringan atau memecahkan perangkat lunak yang dikenakan biaya untuk mendapatkan keuntungan. Meskipun dalam pandangan mereka karena teknologi, perilaku ini sering mengganggu ketertiban seluruh pasar atau membocorkan privasi orang lain.

Mereka dapat membobol sistem, mencuri informasi, memanipulasi data, dan membahayakan keamanan dan serangan mereka dapat berkisar dari Malware sederhana yang menyebar hingga eksploitasi kerentanan kompleks dan pencurian data.

Topi Putih vs Topi Hitam

Niat Topi Putih vs Topi Hitam

Motif mereka adalah perbedaan terbesar antara peretas White Hat dan peretas Black Hat.

Seperti yang telah kami sebutkan sebelumnya, untuk lebih mengidentifikasi musuh dan mitra Anda, peretas telah dibagi menjadi peretas etis dan peretas jahat, yang berarti beberapa dari mereka melakukan serangan sistem untuk alasan yang baik dan sah, tetapi beberapa untuk keuntungan finansial, kepentingan politik, atau balas dendam jahat. .

Jika tidak, meskipun mereka menggunakan saluran yang sama untuk menerapkan serangan, selama tindakan tersebut disetujui oleh penyerang, penyerang dapat terlihat legal dan etis.

Peretasan etis diterima dengan pengakuan sosial, yang dikenal sebagai 'pembela keamanan informasi', 'penjaga' dunia Internet, dan tulang punggung yang tak terpisahkan dari konteks 'Internet +'; Peretasan Black Hat termasuk dalam acara ilegal karena aturan sosialnya yang mengganggu.

Teknik White Hat vs Black Hat

Meskipun peretas White Hat dan peretas Black Hat sama-sama bertujuan untuk menyerang sistem dan menemukan kelemahan dalam sistem keamanan, teknik dan metodenya berbeda.

Peretasan Topi Putih

1. Rekayasa sosial

Rekayasa sosial adalah tentang menipu dan memanipulasi korban untuk melakukan sesuatu yang seharusnya tidak mereka lakukan, seperti melakukan transfer kawat, berbagi kredensial login, dan sebagainya.

2. Pengujian penetrasi

Pengujian penetrasi bertujuan untuk mengungkap kerentanan dan kelemahan dalam pertahanan dan titik akhir organisasi sehingga dapat diperbaiki.

3. Pengintaian dan penelitian

Ini melibatkan melakukan penelitian pada organisasi untuk menemukan kerentanan dalam infrastruktur fisik dan TI. Tujuannya adalah untuk mendapatkan informasi yang cukup untuk mengidentifikasi cara-cara untuk secara legal melewati kontrol dan mekanisme keamanan tanpa merusak atau menghancurkan apa pun.

4. Pemrograman

Peretas White Hat membuat honeypots sebagai umpan yang memikat penjahat dunia maya untuk mengalihkan perhatian mereka dan mendapatkan informasi berharga tentang penyerang mereka.

5. Gunakan berbagai alat digital dan fisik

Mereka dapat menginstal bot dan malware lainnya dan mendapatkan akses ke jaringan atau server.

Peretasan Topi Hitam

Teknik peretas topi hitam terus berkembang tetapi metode serangan utama tidak akan terlalu banyak berubah. Berikut adalah daftar teknik peretasan yang mungkin Anda temui.

1. Serangan phishing

Phishing adalah jenis serangan keamanan siber di mana pelaku jahat mengirim pesan yang berpura-pura menjadi orang atau entitas tepercaya.

2. Serangan DDoS

Serangan DDoS adalah upaya untuk merusak layanan online dengan membanjirinya dengan lalu lintas yang dihasilkan secara sintetis. Untuk mempelajari lebih detail tentang serangan DDoS, silakan merujuk ke artikel ini: Apa itu Serangan DDoS? Cara Mencegah Serangan DDoS .

3. virus Trojan

Virus Trojan adalah jenis malware yang menyembunyikan konten aslinya, menyamar sebagai perangkat lunak gratis, video, atau musik, atau muncul sebagai iklan yang sah, untuk mengelabui pengguna agar menganggapnya sebagai file yang tidak berbahaya.

4. Beberapa teknik populer lainnya meliputi:

- Bom logika

- Pencatatan kunci

- Ransomware

- W.A.P palsu

- Kasar

- Ganti serangan

- Pencurian kue

- Serangan umpan

Prinsip Kerja White Hat vs Black Hat

Terlepas dari motif dan teknik kerja mereka, Anda dapat membedakan mereka dengan prinsip kerja mereka.

Peretas Topi Putih

Ada lima tahapan untuk peretas White Hat:

Tahap 1: Jejak Kaki

Footprinting adalah teknik untuk mengumpulkan informasi sebanyak mungkin tentang sistem komputer, infrastruktur, dan jaringan yang ditargetkan untuk mengidentifikasi peluang untuk menembusnya. Ini adalah salah satu metode paling efektif untuk mengidentifikasi kerentanan.

Tahap 2: Pemindaian

Setelah mengumpulkan informasi yang dibutuhkan, peretas akan mulai mengakses jaringan dan mencari informasi, seperti akun pengguna, kredensial, dan alamat IP.

Tahap 3: Mendapatkan akses

Fase ini dimana seorang penyerang membobol sistem/jaringan menggunakan berbagai alat atau metode. Setelah masuk ke dalam suatu sistem, ia harus meningkatkan hak istimewanya ke tingkat administrator sehingga ia dapat menginstal aplikasi yang ia butuhkan atau mengubah data atau menyembunyikan data.

Tahap 4: Mempertahankan akses

Ini adalah proses di mana peretas telah mendapatkan akses ke sistem. Setelah mendapatkan akses, peretas memasang beberapa pintu belakang untuk masuk ke sistem saat ia membutuhkan akses ke sistem yang dimilikinya di masa mendatang.

Tahap 5: Analisis

Analisis kerentanan adalah prosedur untuk memeriksa semua kerentanan dalam sistem, komputer, dan alat ekosistem lainnya. Analisis kerentanan membantu dalam menganalisis, mengenali, dan memberi peringkat kerentanan.

Ini membantu mengidentifikasi dan menilai detail ancaman, memungkinkan kami menyimpan resolusi untuk melindungi mereka dari peretas.

Peretas Topi Hitam

- Buat dan luncurkan malware dan serangan DDoS untuk mengganggu operasi dan menyebabkan kekacauan dan kehancuran umum.

- Buat profil media sosial palsu dari orang-orang yang Anda percayai untuk memanipulasi Anda agar mengungkapkan informasi rahasia atau perbankan.

- Mencuri data pengguna dengan menembus database yang bocor.

- Menyebarkan malware atau menipu orang dengan menggunakan serangan phishing.

- Terus-menerus mencari kerentanan untuk menemukan cara untuk mengeksploitasinya untuk keuntungan pribadi.

- Instal spyware di perangkat target mereka untuk memeras korban.

Bagaimana Melindungi Diri Anda dari Peretas Black Hat?

Jangan Mengakses Data Pribadi atau Keuangan dengan Wi-Fi Publik

Ancaman terbesar terhadap keamanan Wi-Fi gratis adalah kemampuan peretas untuk memposisikan dirinya di antara Anda dan titik koneksi. Jadi, alih-alih berbicara langsung dengan hotspot, Anda mengirimkan informasi Anda ke peretas, yang kemudian meneruskannya.

Matikan Fitur yang Tidak Anda Butuhkan

Selain Wi-Fi Anda, fitur apa pun yang dapat menjadi jembatan antara Anda dan peretas berbahaya, seperti GPS, Bluetooth, dan beberapa aplikasi. Anda hanya dapat menyalakannya hanya ketika Anda membutuhkannya.

Pilih Aplikasi Anda dengan Bijak

Aplikasi adalah saluran umum untuk menyembunyikan kode berbahaya. Untuk menghindarinya, Anda sebaiknya mengunduh dan menginstal program dari situs web tepercaya jika beberapa tautan akan membawa Anda virus berbahaya dan program terlampir.

Selain itu, ingatlah untuk memperbarui aplikasi Anda secara teratur dan menghapus program yang tidak diperlukan secara tepat waktu.

Gunakan Kata Sandi, Kode Kunci, atau Enkripsi.

- Gunakan pengelola kata sandi terenkripsi yang memiliki reputasi baik.

- Pastikan kata sandi Anda setidaknya terdiri dari delapan karakter, dengan campuran huruf besar dan kecil, dan sertakan angka atau karakter lain.

- Gunakan fitur enkripsi penyimpanan.

- Atur layar Anda ke batas waktu setelah lima menit atau kurang.

Cadangkan Data Anda Terlebih Dahulu

Setelah mempelajari perbedaan antara White Hat dan Black Hat, Anda memiliki gambaran umum tentang apa itu dan bagaimana membedakannya. Namun, meskipun gambar telah ditampilkan dan rencana pencegahan telah diungkapkan, setiap detail yang diabaikan dapat membuat Anda menjadi target yang diekspos di depan peretas.

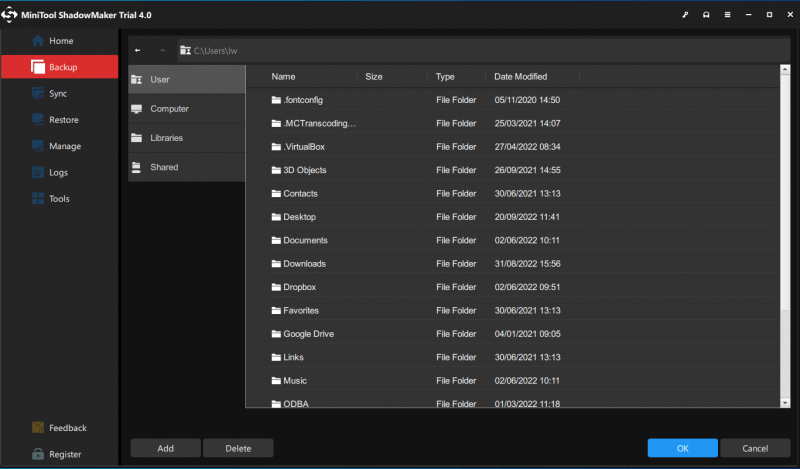

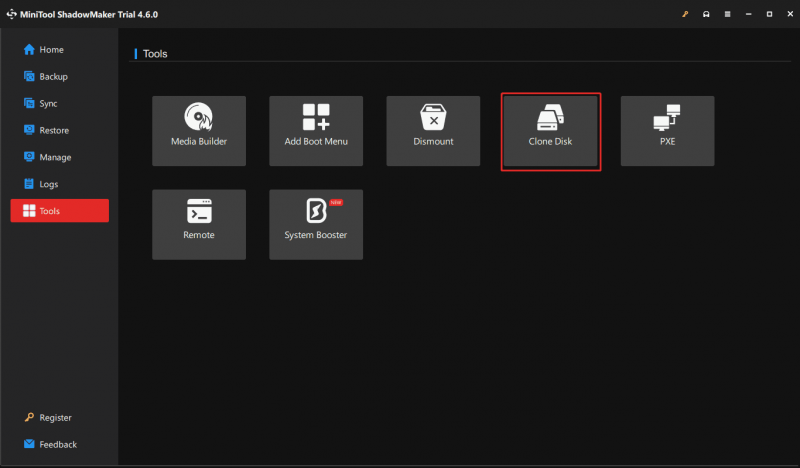

Untuk meminimalkan kerugian Anda dan mencegah kerusakan sistem atau bencana parah lainnya yang dibuat oleh peretas, menyiapkan rencana cadangan selalu dapat menjadi pilihan terakhir Anda untuk memulihkan data Anda yang hilang. MiniTool ShadowMaker telah mengabdikan dirinya untuk bidang ini selama bertahun-tahun dan melihat kemajuan dan terobosan yang lebih besar.

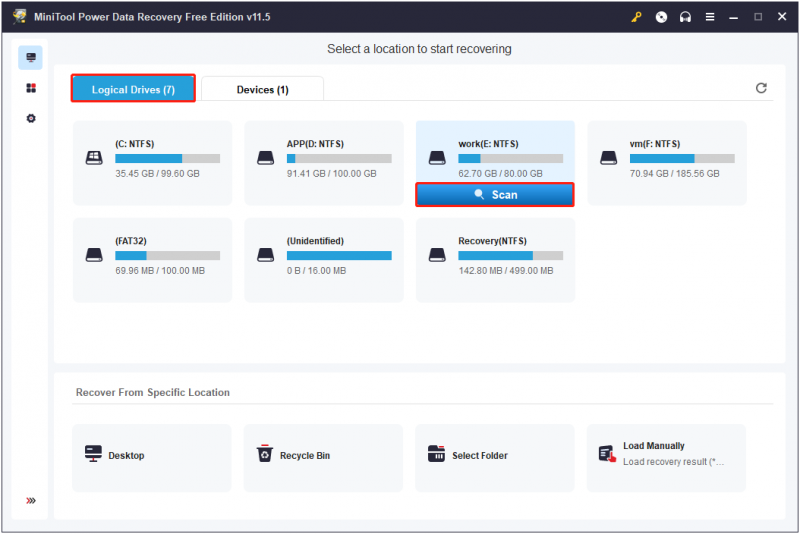

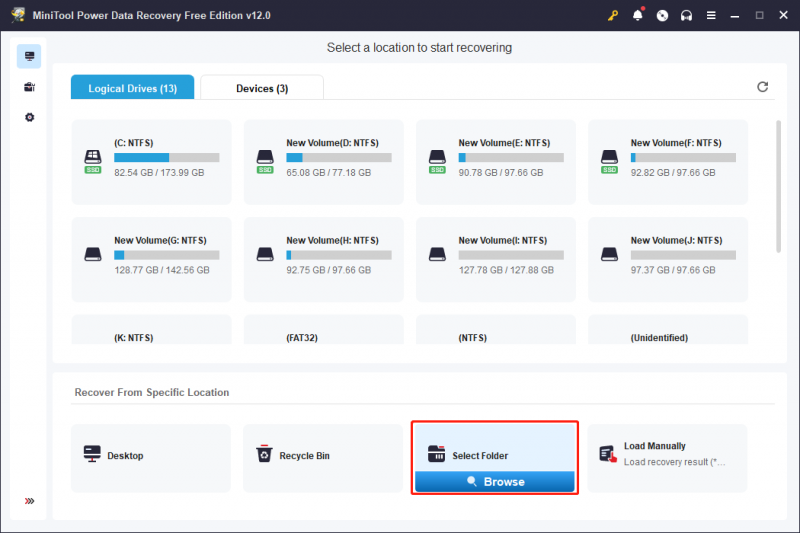

Untuk membuat cadangan dengan MiniTool ShadowMaker, Anda perlu mengunduh dan menginstal program terlebih dahulu dan Anda akan mendapatkan versi uji coba gratis selama 30 hari.

Langkah 1: Klik Tetap uji coba untuk masuk ke program dan beralih ke Cadangan tab.

Langkah 2: Klik Sumber dan di jendela pop-up Anda dapat memilih konten cadangan termasuk sistem, disk, partisi, folder, dan file. Secara default, sistem telah ditetapkan sebagai sumber cadangan.

Langkah 3: Pergi ke Tujuan bagian di mana Anda dapat melihat empat opsi yang berisi Folder akun administrator , Perpustakaan , Komputer , dan Bersama . Kemudian pilih jalur tujuan Anda. Dan kemudian klik Oke untuk menyimpan perubahan Anda.

Langkah 4: Klik Cadangkan Sekarang pilihan untuk memulai proses segera atau Cadangkan Nanti opsi untuk menunda pencadangan. Tugas pencadangan yang tertunda ada di Mengelola halaman.

Selain itu, dengan MiniTool ShadowMaker, Anda dapat menyinkronkan file atau mengkloning disk. Layanan yang dapat Anda nikmati lebih dari sekadar cadangan. Salah satu fungsi yang berguna - Pemulihan Universal – dapat membantu Anda mengatasi masalah ketidakcocokan jika Anda ingin memulihkan sistem di komputer lain.

Intinya:

Dalam kebanyakan kasus, sulit untuk sepenuhnya mencegah semua peristiwa peretasan jika Anda berisiko tinggi mengekspos data penting dan berharga Anda ke luar yang cukup mudah ditemukan di dunia yang terhubung dengan Internet ini. Bagaimanapun, beberapa metode dapat membantu Anda meminimalkan kerugian dan rencana cadangan dapat menjadi pilihan terakhir Anda.

Jika Anda mengalami masalah saat menggunakan MiniTool ShadowMaker, Anda dapat meninggalkan pesan di zona komentar berikut dan kami akan membalasnya sesegera mungkin. Jika Anda memerlukan bantuan saat menggunakan perangkat lunak MiniTool, Anda dapat menghubungi kami melalui [dilindungi email] .

FAQ Topi Putih vs Topi Hitam

Apakah topi putih legal?Topi putih layak mendapat penghormatan hukum. Tetapi White Hats juga dapat memiliki eksposur hukum dan kerentanan terhadap tuntutan hukum, bahkan ketika mereka meretas sistem dengan niat baik, tetapi pada dasarnya tidak diminta atau tidak diundang dalam konteks keterlibatan kontrak formal oleh seorang pelaku.

Sebutkan 3 jenis hacker?Ada tiga jenis peretas yang terkenal di dunia keamanan informasi: topi hitam, topi putih, dan topi abu-abu. Deskripsi topi berwarna ini lahir ketika peretas mencoba membedakan diri mereka sendiri dan memisahkan peretas yang baik dari yang jahat.

Apakah peretas topi putih dibayar?CEH adalah kredensial vendor-netral, dan profesional bersertifikat CEH sangat diminati. Gaji rata-rata seorang hacker etis sedikit di atas 0,000, menurut PayScale, dan kisaran teratas bisa mencapai lebih dari 0,000.

Bagaimana peretas topi hitam menghasilkan uang?Ada beberapa cara untuk mendapatkan uang sebagai topi hitam. Beberapa dari mereka adalah hacker untuk disewa; pada dasarnya tentara bayaran online. Cara lain termasuk mencuri informasi kartu kredit dari korban, menjual nomor di web gelap, atau menggunakan mesin korban untuk penambangan kripto.

![Bagaimana Menghubungkan Keyboard Nirkabel ke Komputer Windows/Mac? [Kiat Alat Mini]](https://gov-civil-setubal.pt/img/news/E4/how-to-connect-a-wireless-keyboard-to-a-windows/mac-computer-minitool-tips-1.png)

![Driver Pengontrol Keluarga Realtek PCIe GBE & Kecepatan Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/93/realtek-pcie-gbe-family-controller-driver-speed-windows-10.png)

![Bagaimana cara Memutar Layar pada Windows 10? Ada 4 Metode Sederhana! [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/30/how-rotate-screen-windows-10.jpg)

![Avast VS Norton: Mana yang Lebih Baik? Dapatkan Jawabannya Disini Sekarang! [Tips MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/17/avast-vs-norton-which-is-better.png)

![[Terpecahkan] 9 Cara: Xfinity WiFi Terhubung tetapi Tidak Ada Akses Internet](https://gov-civil-setubal.pt/img/news/63/9-ways-xfinity-wifi-connected-no-internet-access.png)

![5 Tips untuk Memperbaiki Kode Kesalahan GeForce Experience 0x0003 Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/25/5-tips-fix-geforce-experience-error-code-0x0003-windows-10.png)

![[Solusi Mudah] Bagaimana Cara Memperbaiki Masalah Layar Hitam Disney Plus?](https://gov-civil-setubal.pt/img/news/C9/easy-solutions-how-to-fix-disney-plus-black-screen-issues-1.png)